Pegasus, israelilaisen NSO Groupin kehittämä erittäin tunkeileva valvontatyökalu, on tullut symboliksi valtion valvontakyvyn ja digitaalisen yksityisyyden oikeuden välisen kasvavan ristiriidan. Vuonna 2016 löydetty vakoiluohjelma on herättänyt maailmanlaajuista huolta salaisen toimintansa ja laajan väärinkäyttöpotentiaalinsa vuoksi.

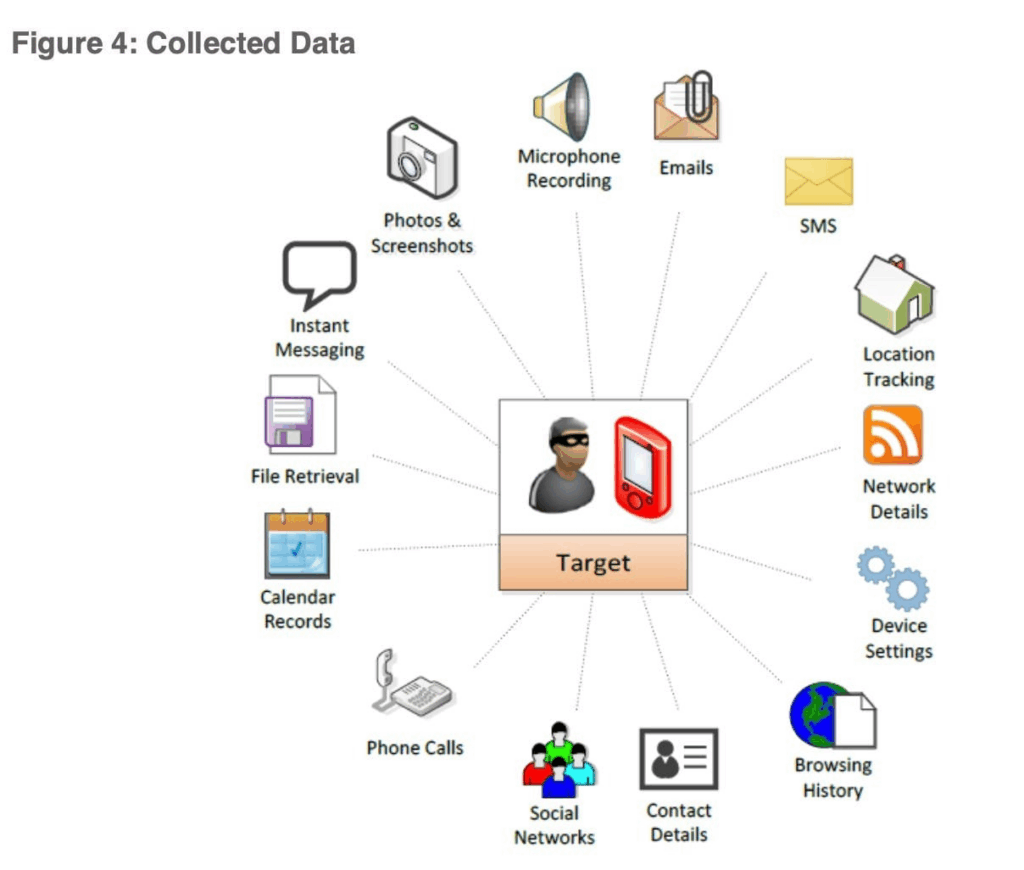

Vuonna 2010 perustettu NSO Group esittelee itsensä kyberturvallisuusyrityksenä, joka auttaa hallituksia laillisissa toimissa terrorismin ja järjestäytyneen rikollisuuden torjumiseksi. Sen tunnetuin tuote, Pegasus, edustaa vakoiluohjelmistojen uutta aikakautta. Ohjelmisto voi tunkeutua salaa älypuhelimiin, usein ilman laitteen omistajan tietämystä. Kun se on asennettu, se antaa käyttäjälle pääsyn laajaan valikoimaan henkilökohtaisia tietoja, tekstiviesteistä ja puhelulokeista mikrofonitallenteisiin ja salattujen alustojen, kuten WhatsAppin ja Signalin, sisältöön.

Pegasus tuli ensimmäisen kerran yleiseen tietoisuuteen, kun Citizen Labin ja Lookoutin kyberturvallisuusasiantuntijat paljastivat epäonnistuneen kohdistetun hyökkäyksen Yhdistyneissä arabiemiirikunnissa toimivaa ihmisoikeusaktivistia vastaan. Heidän tutkimuksensa paljasti kehittyneen nollapäivähyökkäyksen, jonka avulla Pegasus pystyi vaarantamaan iPhonet yhdellä haitallisella linkillä ilman käyttäjän tietämystä tai suostumusta. Tämä löytö paljasti valtion tukemien vakoiluohjelmien hälyttävät kyvyt ja merkitsi alkua laajemmalle pohdinnalle niiden vaikutuksista.

Vaikka NSO Group vakuuttaa, että sen ohjelmistoja toimitetaan vain hyväksytyille valtion elimille laillisiin tarkoituksiin, yhä useammat todisteet antavat toisenlaisen kuvan. Kansainvälisten uutisjärjestöjen yhteenliittymän tekemissä tutkimuksissa on havaittu lukuisia tapauksia, joissa Pegasusta on käytetty journalismia, oikeudellista edunvalvontaa ja poliittista aktivismia harjoittavia henkilöitä vastaan, erityisesti maissa, joissa on autoritaarisia suuntauksia ja joissa kansalaisvapauksia kunnioitetaan vain vähän.

Vuoden 2016 Arabiemiraattien välikohtaus: Miten Pegasus pääsi ensin maailmanlaajuisiin otsikoihin

Pegasus herätti ensimmäisen kerran kansainvälistä huomiota elokuussa 2016, kun paljastui yritys vakoiluohjelmalla hyökätä Ahmed Mansoorin, merkittävän arabiemiirikuntien ihmisoikeusaktivistin, kimppuun. Mansoor, joka tunnetaan suorapuheisesta suhtautumisestaan Arabiemiirikuntien hallituksen väärinkäytöksiin, sai kaksi tekstiviestiä, joissa väitettiin tarjottavan ”uusia salaisuuksia” Arabiemiirikuntien vankiloissa pidettävistä vangeista. Jokaisessa viestissä oli linkki, jonka tarkoituksena oli houkutella hänet klikkaamaan sitä.

Mansoor ei seurannut linkkejä, vaan lähetti epäilyttävät tekstiviestit Citizen Labille, Toronton yliopistossa toimivalle tutkimusryhmälle, joka tutkii digitaalisia uhkia.

Citizen Lab teki yhteistyössä mobiiliturvallisuusyritys Lookoutin kanssa rikostekninen analyysi ja tunnisti kolme aiemmin tuntematonta haavoittuvuutta Applen iOS-käyttöjärjestelmässä.

Näitä nollapäivähyökkäyksiä käytettiin Pegasuksen asentamiseen yhdellä napautuksella, mikä oli huomattavasti edistyneempi menetelmä kuin aiemmissa iPhone-hyökkäyksissä. Tutkimus paljasti, että linkin napsauttaminen olisi johtanut iPhonen salaisen jailbreak-murtoon ja täydelliseen vaarantumiseen.

Tämä oli ensimmäinen julkinen vahvistus Pegasuksen olemassaolosta, ja se korosti vakoiluohjelmien kehittyneisyyttä. Apple reagoi nopeasti ja julkaisi iOS 9.3.5 -päivityksen muutamassa päivässä turvallisuusaukkojen korjaamiseksi.

Tapaus paljasti kuitenkin kaupallisten valvontatyökalujen aiheuttaman uhan laajuuden. Pegasus pystyi käyttämään puhelimen kameraa ja mikrofonia, seuraamaan sijainteja, poimimaan tekstiviestejä ja sähköposteja, hakemaan salasanoja ja keräämään tietoja salatuista sovelluksista, kaikki ilman uhrin tietämystä.

NSO Group yhdistettiin vakoiluohjelmaan hyökkäyksessä jääneiden rikosteknisten jälkien perusteella. Yritys kieltäytyi kommentoimasta tapausta, mutta toisti yleisen väitteensä, että sen teknologiaa oli saatavilla vain hallitusten asiakkaille terrorismin torjuntaan ja lainvalvontaan.

NSO väitti, että sen ohjelmisto oli tarkoitettu käytettäväksi yksinomaan laillisten kansallisten turvallisuustavoitteiden saavuttamiseksi.

Yritys vakoilla Mansooria järkytti ihmisoikeusjärjestöjä ja digitaalisen valvonnan organisaatioita. Se paljasti, että kaupallisia valvontatyökaluja käytettiin paitsi rikoksista tai terrorismista epäiltyjä vastaan myös autoritaarista hallintoa vastustavia henkilöitä vastaan. Hyökkäys loi ennakkotapauksen, joka muutti valvonnasta käytävää maailmanlaajuista keskustelua ja sai yksityisyyden puolustajat varoittamaan tällaisten työkalujen hallitsemattomasta leviämisestä.

Monien tarkkailijoiden mielestä tapaus poisti kaikki epäilyt siitä, että Pegasus oli todellinen ja vaarallinen uhka kansalaisyhteiskunnalle. Se herätti digitaalisen maailman pohtimaan vakavaa kysymystä: jos yksittäinen aktivisti voidaan kohdistaa niin tarkasti ja salaa, kuinka laajalle nämä väärinkäytökset ovat jo levinneet?

Tartuntavektorit: Klikkauksista nollaklikkauksiin

Pegasus on suunniteltu vakoiluohjelmien eliittimuotona, joka pystyy muuttamaan Android- tai iOS-käyttöjärjestelmällä varustetut älypuhelimet reaaliaikaisen valvonnan laitteiksi. Se on kehitetty hyödyntämään sekä tunnettuja että julkistamattomia järjestelmän haavoittuvuuksia, ja sen tartuntamekanismit ovat ajan mittaan muuttuneet yhä salakavalammiksi.

Alkuvaiheessa Pegasus-tartunnat perustuivat yleensä sosiaaliseen suunnitteluun. Kohteet saivat tekstiviestillä tai sähköpostilla linkin, joka oli muotoiltu näyttämään kiireelliseltä tai houkuttelevalta. Vain yksi napautus riitti käynnistämään exploit-ketjun, joka antoi laitteelle pääkäyttäjätason hallinnan.

Ahmed Mansoorin tapaus havainnollisti tätä menetelmää selvästi: näennäisen yksinkertainen viesti johti monimutkaiseen ja hiljaiseen hyökkäykseen, jossa käytettiin kolmea ketjutettua nollapäivävikaa.

Pegasuksen huolestuttavinta kehitystä on kuitenkin se, että se on siirtynyt pois käyttäjän vuorovaikutuksen tarpeesta. Nollaklikkaushyökkäysten myötä vakoiluohjelma ei enää vaadi kohteen napauttamista tai vastaamista. Näissä hyväksikäytöissä hyödynnetään laajalti käytettyjen viestialustojen, kuten WhatsAppin ja iMessagen, piilotettuja haavoittuvuuksia.

Toimittamalla erikoisvalmisteisen viestin, joka ei ehkä koskaan edes näy käyttöliittymässä, Pegasus voi ottaa puhelimen haltuunsa ilman, että käyttäjä huomaa sitä.

Kyvyt tartunnan jälkeen

Kun Pegasus on onnistuneesti tunkeutunut laitteeseen, se luo salaisen viestintäkanavan etäkomento- ja ohjauspalvelimelle, jota ylläpitää sen käyttöönottanut taho, tyypillisesti valtion virasto. Tästä lähtien vakoiluohjelma antaa käyttäjilleen laajat valvontavaltuudet ja muuttaa kohteen älypuhelimen tehokkaaksi vakoiluvälineeksi.

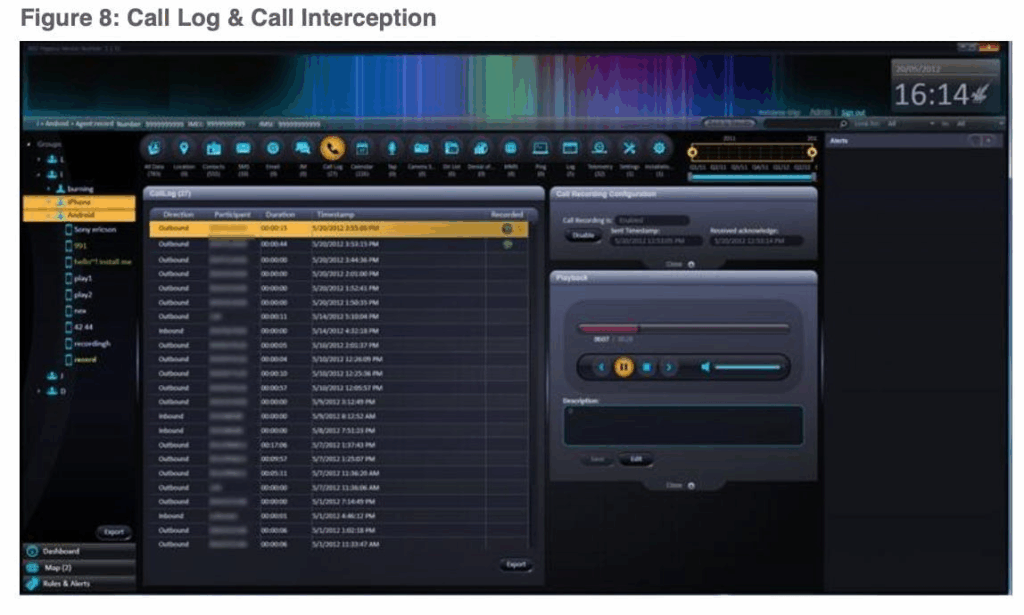

Puheluiden sieppaus: Pegasus mahdollistaa sekä saapuvien että lähtevien puheluiden reaaliaikaisen seurannan, jolloin käyttäjät voivat kuunnella keskusteluja niiden aikana.

Viestien poiminta: Tavallisten tekstiviestien ja sähköpostien lisäksi vakoiluohjelma voi poimia sisältöä päästä päähän salatuista sovelluksista, kuten WhatsApp, Signal ja Telegram. Se ei tee tätä murtamalla salausprotokollia, vaan kaappaamalla tiedot kohdasta, jossa ne näkyvät laitteella luettavassa muodossa.

Näppäinpainallusten tallennus: Vakoiluohjelma voi tallentaa näppäinpainallukset, paljastaen salasanat, kirjautumistiedot, yksityiset muistiinpanot ja muut arkaluontoiset tiedot.

Kameran ja mikrofonin hallinta: Pegasus voi salaa aktivoida laitteen mikrofonin tai kameran, jolloin laitteesta tulee kannettava valvontalaite, joka tallentaa äänen tai ottaa kuvia ympäristöstä.

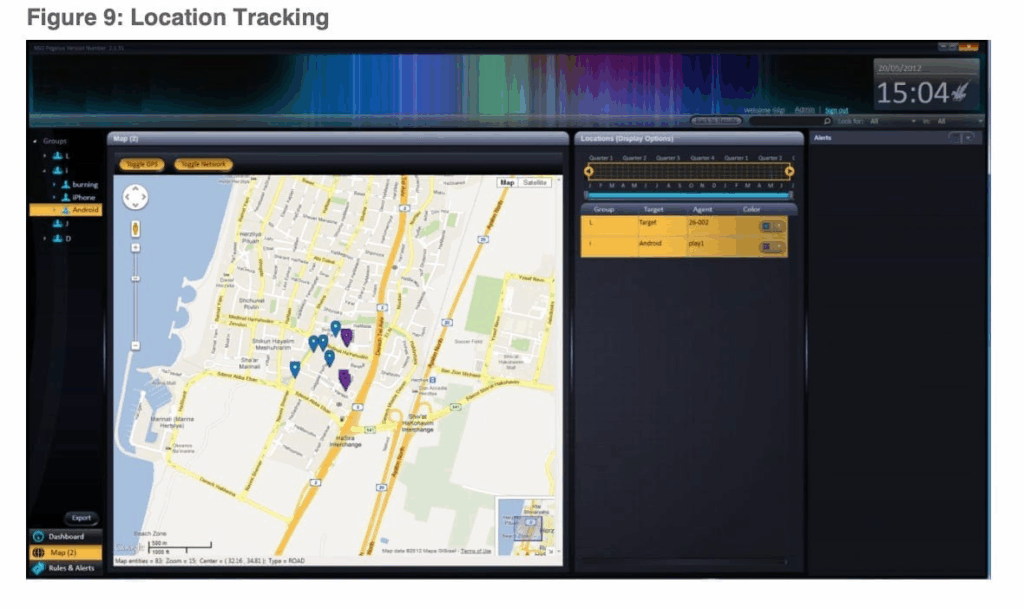

Sijainnin seuranta: Päivittäen GPS- ja matkapuhelinverkon tietoja vakoiluohjelma voi seurata kohteen fyysisiä liikkeitä jatkuvasti.

Tietojen lataaminen: Kaikki kerätty sisältö, olipa kyseessä sitten viestit, tallenteet, asiakirjat tai sijaintihistoria, lähetetään huomaamattomasti takaisin operaattorin palvelimelle ilman, että laitteen suorituskyky häiriintyy näkyvästi.

Havaitsemisen estämiseksi Pegasus sisältää itsesuojausominaisuuksia. Jos ohjelmisto havaitsee merkkejä analysoinnista, rikosteknisestä tutkinnasta tai muista paljastumisen riskeistä, se voi poistaa itsensä ja tuhota todisteet olemassaolostaan.

Sen toimintamalli minimoi digitaalisen jalanjäljen, mikä tekee rikosteknisten analyysien tekemisestä erittäin haastavaa jopa edistyneille kyberturvallisuusryhmille.

Turvallisuus ja eettiset vaikutukset

Pegasus heikentää perustavasti salatun viestinnän periaatetta. Koska se pääsee käsiksi laitteen sisältöön suoraan, joko ennen viestien salaamista tai niiden salauksen purkamisen jälkeen, Signal- ja WhatsApp-kaltaiset sovellukset eivät tarjoa merkittävää suojaa, kun puhelin on saastunut. Niille, jotka luottavat turvalliseen viestintään luottamuksellisten lähteiden tai arkaluontoisten poliittisten keskustelujen suojaamiseksi, tämä tekee jopa vahvimmasta salauksesta turhan.

Vakoiluohjelman edistyneet ominaisuudet toimivat tavanomaisten virustorjunta- tai tietoturvasovellusten ulottumattomissa. Sen riippuvuus nollapäivähyökkäyksistä tarkoittaa, että se hyödyntää puutteita, joita eivät tunne edes laitteiden valmistajat ja ylläpitäjät. Tämän seurauksena jopa käyttäjät, jotka ovat huolellisia turvallisuuspäivitysten asentamisessa, voivat olla alttiita hyökkäyksille.

Pegasuksen maailmanlaajuinen käyttö: Pegasos: Hallituksen valvonnan malli

Vaikka NSO Group ilmoittaa julkisesti lisensoivansa Pegasusta vain hallituksille laillisiin terrorismin torjunta- ja lainvalvontaoperaatioihin, yhä useammat todisteet osoittavat, että vakoiluohjelmaa on toistuvasti käytetty henkilöihin, jotka ovat kaukana rikollisesta toiminnasta.

Toimittajien, ihmisoikeusryhmien ja rikostutkijoiden tekemät riippumattomat tutkimukset ovat paljastaneet johdonmukaisen kaavan: Pegasusta ei käytetä pelkästään rikollisuuden torjuntaan vaan myös vallanpitäjien tarkkailuun, pelotteluun ja kriittisten äänten vaientamiseen.

Meksiko: Valvonta laajennettu kansalaisyhteiskuntaan

Meksiko nousi jo varhain yhdeksi Pegasuksen merkittävistä käyttäjistä, ja se osti ohjelmiston alun perin torjuakseen järjestäytynyttä rikollisuutta. Citizen Labin ja The New York Timesin tutkimusraportit paljastivat kuitenkin, miten teknologiaa käytettiin aseena maan haavoittuvimpia ja äänekkäimpiä kansalaisia vastaan.

Kohteina olivat muun muassa toimittajat, jotka raportoivat hallituksen korruptiosta, kuten ne, jotka tutkivat 43 ayotzinapalaisen opiskelijan katoamista.

Kohteena olivat myös ihmisoikeusaktivistit, korruption vastaiset kampanjoijat ja jopa terveysviranomaiset, jotka edistivät kansanterveystoimia, joita vaikutusvaltaiset teollisuuden etujärjestöt vastustivat.

Pegasuksen väärinkäyttö Meksikossa paljasti, että valvonnassa oli vakavia puutteita, ja herätti kysymyksiä siitä, miten näin tehokasta välinettä voitiin niin helposti ohjata poliittisiin ja henkilökohtaisiin valvontaohjelmiin.

Saudi-Arabia: Digitaalista sortoa yli rajojen

Pegasuksen käyttö Saudi-Arabiassa paljastaa, miten vakoiluohjelmia käytetään yhä useammin kansallisten rajojen lisäksi myös ulkomailla arvostelijoiden tavoittamiseen.

Toimittaja Jamal Khashoggin murha vuonna 2018 toi tämän terävästi esiin. Rikostekninen analyysi vahvisti myöhemmin, että Khashoggia lähellä olleiden henkilöiden, kuten hänen morsiamensa Hatice Cengizin, puhelimet oli vaarannettu tai niihin oli kohdistettu Pegasus-ohjelmia hänen murhaansa edeltävänä aikana.

Nämä paljastukset paljastivat rajat ylittävän valvontakampanjan, jota käytettiin toisinajattelijoiden ja kriitikoiden jäljittämiseen, jopa demokraattisissa maissa asuvien tai matkustavien. Pegasuksen käyttö tällaisissa operaatioissa osoitti, miten valvontateknologia voi johtaa tappaviin seurauksiin, kun sitä myydään ilman asianmukaista sääntelyä.

Intia: Vastaamattomat kysymykset ja läpinäkymätön valvonta

Intiassa Forbidden Storiesin ja Amnesty Internationalin johtama Pegasus-hanke 2021 paljasti todisteita siitä, että satoja intialaisia puhelinnumeroita oli merkitty Pegasuksen mahdollista kohdentamista varten. Mukana oli muun muassa oppositiopoliitikkoja, tutkivia toimittajia, tutkijoita ja kansalaisyhteiskunnan johtajia.

Listattujen joukossa oli toimittajia, jotka työskentelevät esimerkiksi vähemmistöjen oikeuksien, valtion valvonnan ja korruption parissa. Julkisesta paheksunnasta huolimatta Intian hallitus on kieltäytynyt vahvistamasta tai kiistämästä, osti se Pegasuksen, ja todennut vain, että kaikki valvonta on laillista. Avoimuuden puute on lisännyt vaatimuksia riippumattomasta oikeudellisesta tutkimuksesta ja laajemmista lainsäädännöllisistä suojatoimista väärinkäytösten estämiseksi.

Unkari: Vakoiluohjelmat Euroopan unionissa

Pegasuksen vahvistettu käyttö Unkarissa aiheutti hälytyskellojen soimisen Euroopan unionissa, sillä se on ensimmäinen tunnettu EU:n jäsen, joka on käyttänyt vakoiluohjelmaa omia kansalaisiaan vastaan. Kohteina oli muun muassa toimittajia, asianajajia ja poliittiseen oppositioon liittyviä henkilöitä.

Dokumentoitujen tapausten joukossa oli arkaluonteisia oikeudenkäyntejä käsitteleviä lakimiehiä, pakolaispolitiikkaa tutkivia tiedotusvälineiden edustajia ja poliittisten vastustajien lähipiiriä. Skandaali lisäsi pelkoja Unkarin demokratian heikkenemisestä ja herätti kriittisiä kysymyksiä siitä, miten digitaalista valvontaa harjoitetaan jopa EU:n rajojen sisällä, jossa tietosuojalakien pitäisi tarjota vankat takeet.

Israel: kotimainen käyttö ja valvontakysymykset

Vaikka Israel on maa, jossa Pegasus kehitettiin, se on itse joutunut tarkastelun kohteeksi vakoiluohjelman käytön vuoksi omien rajojensa sisällä. Raporttien mukaan Israelin lainvalvontaviranomaiset ovat käyttäneet Pegasus-ohjelmaa kotimaan tutkimuksissa, mikä herättää voimakkaita huolenaiheita asianmukaisesta oikeudenkäynnistä, oikeudellisesta valvonnasta ja kansalaisvapauksien suojelusta jopa demokraattisissa oloissa.

Vuoden 2022 alussa israelilainen tiedotusväline Calcalist julkaisi raportin, jossa väitettiin, että Israelin poliisi oli käyttänyt Pegasusta ilman asianmukaista oikeudellista lupaa useiden kotimaisten henkilöiden tarkkailuun. Raportin mukaan vakoiluohjelmaa oli käytetty kansalaisiin, kuten poliittisiin aktivisteihin, paikallisiin virkamiehiin ja jopa entisen pääministerin Benjamin Netanjahun yhteistyökumppaneihin, osana poliittista korruptiota ja julkisia levottomuuksia koskevia tutkimuksia.

Paljastukset herättivät laajaa närkästystä Israelin yhteiskunnassa ja johtivat vaatimuksiin hallituksen välittömistä selvityksistä. Vaikka lainvalvontaviranomaiset aluksi kiistivät väärinkäytökset, julkinen paine pakotti oikeusministeriön käynnistämään sisäisen tutkinnan.

Myöhemmät tutkimukset vahvistivat, että Pegasusta oli käytetty useissa tapauksissa, vaikka viralliset havainnot kiistivät joitakin vakavampia väitteitä ilman lupaa tapahtuvasta valvonnasta.

Keskeinen huolenaihe oli kuitenkin kiistaton: Pegasusta oli käytetty tavoilla, joilla mahdollisesti rikottiin oikeudellisia takeita, ja avoimuus ja vastuuvelvollisuus olivat vähäisiä.

Skandaali paljasti huolestuttavan kuilun valvontavälineiden tehon ja niiden käyttöä säätelemään tarkoitettujen oikeudellisten puitteiden välillä jopa valtiossa, jossa on kehittyneet demokraattiset instituutiot.

Kansalaisvapauksien puolestapuhujat ja digitaalisten oikeuksien ryhmät Israelissa vaativat laajempaa oikeudellista valvontaa ja täydellistä selvitystä siitä, miten Pegasus- ja muita vastaavia tekniikoita kansalliset viranomaiset olivat käyttäneet. Tapaus lisäsi kansainvälisiä vaatimuksia vakoiluohjelmien tiukemmasta vientivalvonnasta ja herätti kysymyksiä siitä, miten maa, joka myöntää lisenssejä näin tehokkaille välineille, voi tehokkaasti säännellä omaa käyttöään.

Pegasuksen havaitseminen: Mistä tietää, onko vakoiluohjelma kohdistunut sinuun?

Pegasus on suunniteltu toimimaan näkymättömissä. Kun se on otettu käyttöön, se toimii hiljaa, poimii tietoja ja valvoo toimintaa jättämättä helposti havaittavia jälkiä. Useimmille uhreille tunkeutuminen jää huomaamatta, ellei sitä havaita rikosteknisten tutkimusten avulla. On kuitenkin olemassa varoitusmerkkejä ja menetelmiä, joiden avulla voidaan arvioida tartunnan todennäköisyyttä. Nämä ovat erityisen tärkeitä herkissä tehtävissä tai riskialttiissa ympäristöissä työskenteleville.

- Laitteen epätavallinen käyttäytyminen ei ole luotettava indikaattori

Toisin kuin tavanomaiset haittaohjelmat, Pegasus on suunniteltu välttämään laitteen normaalien toimintojen häiritsemistä. Useimmissa tapauksissa käyttäjät eivät huomaa mitään eroa laitteen suorituskyvyssä. Harvinaisissa tapauksissa oireita voivat kuitenkin olla:

- Akun äkillinen tyhjeneminen

- Selittämätön ylikuumeneminen

- Järjestelmän suorituskyvyn heikkeneminen

- Satunnaiset uudelleenkäynnistykset

- Odottamattomat piikit mobiilidatan käytössä

Nämä merkit voivat johtua monista harmittomista syistä, kuten vanhentuneesta ohjelmistosta tai resursseja kuluttavista sovelluksista, eivätkä ne ole ainutlaatuisia Pegasus-ohjelmistolle. Epätavallinen käyttäytyminen voi herättää epäilyksiä, mutta se ei ole todiste tartunnasta.

- Luotettavin menetelmä: rikostekninen analyysi

Ainoa varma tapa vahvistaa Pegasus-tartunta on tekninen rikostekninen analyysi. Tämä prosessi vaatii asiantuntemusta, ja sen suorittaminen on parasta jättää mobiiliturvallisuuden asiantuntijoille.

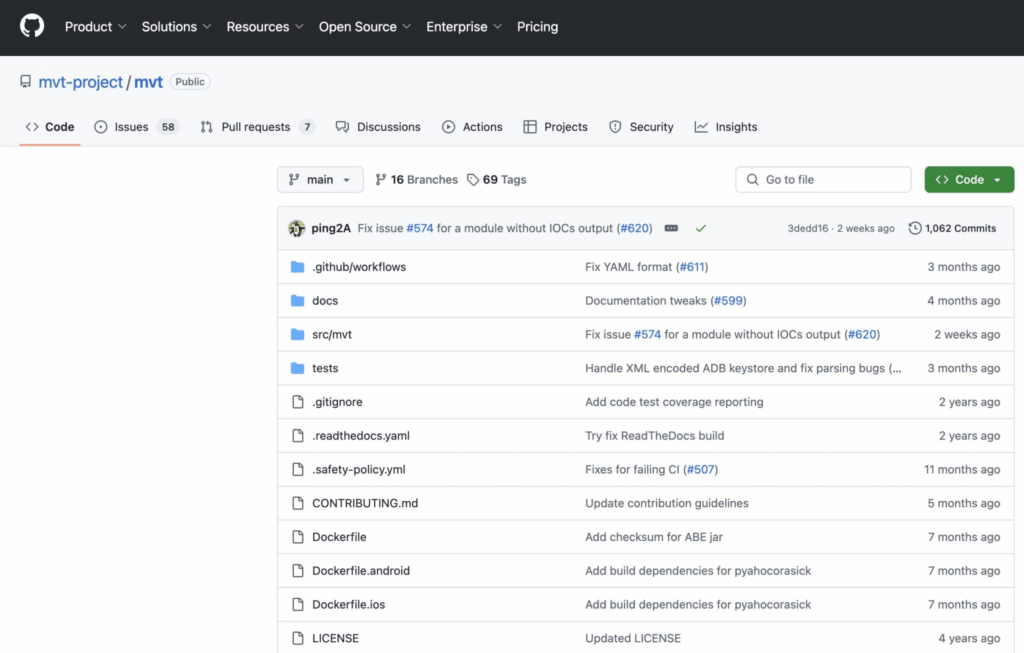

Amnesty Internationalin Security Lab ja Citizen Lab ovat kehittäneet vankat menetelmät Pegasus-toiminnan havaitsemiseksi. Niiden Mobile Verification Toolkit (MVT) on tällä hetkellä laajimmin käytetty avoimen lähdekoodin työkalu tähän tarkoitukseen.

Mitä MVT voi tehdä:

Skannaa iOS- tai Android-laitteiden varmuuskopiot tai täydelliset kuvat.

Etsi tunnettuja Pegasus-indikaattoreita, mukaan lukien:

epäilyttävien järjestelmäprosessien lokit

Yhteydet haitallisiin verkkotunnuksiin

merkit hyväksikäyttöaktiviteetista

Luo yksityiskohtainen raportti, jossa esitetään mahdolliset vaarantumisen indikaattorit.

Koska MVT toimii komentoriviympäristössä ja tuottaa erittäin teknisiä tuloksia, sitä ei suositella satunnaisille käyttäjille. Toimittajien, lakimiesten tai aktivistien, jotka uskovat olevansa vaarassa, tulisi kääntyä luotettavan digitaalisia oikeuksia valvovan organisaation puoleen analyysin tekemiseksi.

- Epäilyttävät linkit tai viestit

Aikaisemmissa versioissaan Pegasusta käytettiin yleisesti spear-phishingia, eli kohteille lähetettyjä personoituja viestejä, joissa oli haitallisia linkkejä. Näiden viestien yleisiä piirteitä ovat mm:

Linkit, joiden väitetään sisältävän luottamuksellisia tai sensaatiomaisia tietoja.

Lyhennetyt URL-osoitteet tai tuntemattomat verkkotunnukset.

vastaanottajan henkilökohtaiseen tai poliittiseen kontekstiin räätälöityä kieltä.

Jos napsautit tällaista viestiä, vaikka vuosia sitten, se on saattanut johtaa tartuntaan. Viimeaikaisissa tapauksissa Pegasus on kuitenkin siirtynyt käyttämään nollaklikkauksen jakelumekanismeja, mikä tarkoittaa, että tartunta voi tapahtua ilman, että käyttäjä klikkaa tai on vuorovaikutuksessa minkään kanssa.

- Korkean riskin ryhmään kuuluminen

Vaikka suoraa näyttöä ei olisikaan, tietyissä rooleissa tai yhteyksissä toimivien henkilöiden olisi toimittava olettaen, että he voivat joutua hyökkäyksen kohteeksi.

Kohonneen riskin omaavia ovat mm:

- Tutkivat toimittajat, erityisesti ne, jotka raportoivat valtion valvonnasta, korruptiosta tai ihmisoikeuksista.

- oppositiopoliitikot ja toisinajattelijat

- arkaluonteisia tapauksia käsittelevät asianajajat

- ihmisoikeuksien puolustajat ja kansalaisjärjestöjen työntekijät

- henkilöt, joilla on läheisiä yhteyksiä tunnettuihin kohteisiin

- Kuuluminen yhteen tai useampaan näistä ryhmistä edellyttää ennakoivaa digitaalista hygieniaa ja yksityisyyteen keskittyvien työkalujen käyttöä altistumisen minimoimiseksi.

- Mitä tehdä, jos epäilet tartuntaa

Jos uskot, että laitteesi saattaa olla vaarassa:

Älä sammuta laitetta välittömästi, sillä se voi tuhota kriittisiä rikosteknisiä todisteita.

Luo laitteesta turvallinen varmuuskopio, mieluiten täydellinen järjestelmäkuva, ennen kuin sitä käytetään jatkossa.

Ota yhteyttä digitaalisten oikeuksien ryhmiin saadaksesi apua analyysissä.

Rajoita arkaluonteista toimintaa epäillyllä laitteella. Vältä keskustelemasta yksityisasioista tai käyttämästä sitä kaksitekijätodennukseen.

Vaihda puhtaaseen laitteeseen, jota ei ole yhdistetty aiempaan numeroosi tai tileihisi, erityisesti arkaluonteisessa viestinnässä.

Voiko Pegasuksen poistaa? Työkaluja ja strategioita infektioon reagoimiseksi

Kun Pegasus on kerran tunkeutunut laitteeseen, vakoiluohjelman poistaminen on vakava tekninen haaste. Ohjelmisto on rakennettu niin, että se uppoutuu syvälle käyttöjärjestelmään, ja se käyttää kehittyneitä tekniikoita säilyttääkseen hallinnan ja minimoidakseen samalla sen näkyvyyden. Joissakin versioissa on itsestään poistuvat toiminnot, jotka poistavat jäljet, kun peukalointi havaitaan, kun taas toiset versiot voivat säilyä jopa laitteen nollaamisen jälkeen. Vaikka lopullinen poistaminen on vaikeaa, varsinkin ilman asiantuntija-apua, on keskeisiä toimenpiteitä, joilla yksittäiset henkilöt voivat vähentää riskiä, rajoittaa altistumista tai joissakin tapauksissa katkaista tartunnan kokonaan.

- Tehdasasetusten palauttaminen: Rajoitettu mutta joskus tehokas

Tehdasasetusten palautus voi tietyin edellytyksin poistaa Pegasuksen, erityisesti Android-laitteissa. Tämä ei kuitenkaan ole idioottivarma toimenpide. Joidenkin vakoiluohjelmien versioiden uskotaan upottautuvan matalan tason osioihin, jotka saattavat selvitä nollauksesta, tai hyödyntävän hyväksikäyttöjä, jotka asentavat hyötykuorman uudelleen nollauksen jälkeen.

iPhonen käyttäjien osalta Applen järjestelmäarkkitehtuuri rajoittaa nollausprosessia enemmän. Vaikka iPhonen palauttaminen tehdasasetuksiin saattaa poistaa joitakin haittaohjelmia, Pegasuksen kyky tartuttaa uudelleen iCloudin tai Apple ID:hen liittyvien palvelujen kautta on edelleen riski.

Jos yrität palauttaa laitteen:

- Älä palauta varmuuskopiosta, ellet ole varma, että se on puhdas ja tarkistettu.

- Määritä laite uudeksi laitteeksi käyttämällä uusia tunnistetietoja, mukaan lukien eri Apple ID tai Google-tili.

- Vaihda kaikki salasanat eri, turvallisella laitteella – älä koskaan laitteella, jonka epäilet olevan tartunnan saanut.

- Mobile Verification Toolkit (MVT): Havaitsemiseen, ei poistamiseen

Amnesty Internationalin Mobile Verification Toolkit on suunniteltu rikostekniseen analyysiin, ei desinfiointiin. MVT pystyy havaitsemaan Pegasuksen jäljet sekä iOS- että Android-varmistuskopioissa ja paljastamaan merkkejä vaarantamisesta lokitiedostojen, verkkotunnusten yhteyksien ja hyväksikäytön jäänteiden avulla.

MVT ei poista vakoiluohjelmaa, mutta sillä on tärkeä rooli määritettäessä, onko laite saanut tartunnan. Tämä tieto voi ohjata päätöksiä, jotka koskevat laitteen eristämistä, todisteiden säilyttämistä ja asiantuntija-avun avulla tapahtuvaa suojautumista.

- iOS:n tietoturvapäivitykset: Ratkaisevia hyödyntämiskohteiden estämisessä

Pegasus luottaa usein nollapäivän haavoittuvuuksiin, mutta kun nämä haavoittuvuudet tulevat julkisiksi, valmistajat korjaavat ne nopeasti. Puhelimen käyttöjärjestelmän säännöllinen päivittäminen ei poista aktiivista tartuntaa, mutta se voi sulkea tietoturva-aukot, joita vakoiluohjelma käytti päästäkseen sisään.

Esimerkiksi Applen iOS 14.8 -päivityksessä korjattiin FORCEDENTRY-hyökkäys, joka mahdollisti nollaklikkaushyökkäykset iMessagen kautta. Tällaiset päivitykset eivät ehkä kumoa tartuntaa, mutta ne voivat estää lisävahinkoja tai estää uudelleen tartunnan.

Asenna tietoturvapäivitykset aina viipymättä, vaikka epäilisitkin, että laitteesi on jo vaarantunut.

- Vaihda laitteet kokonaan

Luotettavin tapa paeta Pegasusta on hylätä tartunnan saanut laite kokonaan ja aloittaa alusta uudella laitteella. Tämä on jyrkin – mutta tehokkain – vastaus.

Voit tehdä tämän turvallisesti:

- Älä siirrä mitään tietoja vanhasta laitteesta. Vältä synkronoimasta tai palauttamasta varmuuskopioita, jotka voivat levittää tartunnan uudelleen.

- Käytä uutta puhelinnumeroa, eri SIM-korttia ja uusia sähköpostitilejä.

- Luo uusi Apple ID- tai Google-tili ja rajoita vaarantuneeseen puhelimeen yhdistettyjen vanhojen tilien käyttöä.

- Vaihda salasanat kaikkiin tärkeimpiin palveluihin turvallisella ja puhtaalla laitteella, ennen kuin kirjaudut niihin uudella laitteella.

- Harkitse päästä päähän salattujen sovellusten käyttöä ja ota käyttöön monitekijätodennus kaikilla tärkeillä tileillä.

- Ota yhteyttä digitaalisen turvallisuuden asiantuntijoihin

Pegasus-tartuntojen monimutkaisuuden ja vakavuuden vuoksi yksittäisten käyttäjien ei pitäisi yrittää hallita niitä yksin. Asiantuntijatuki on olennaisen tärkeää – ei ainoastaan tehokkaan analyysin kannalta, vaan myös sen varmistamiseksi, että todisteet kohdentamisesta säilytetään mahdollisia oikeudellisia tai edunvalvontatoimia varten.

Pyydä apua luotetuilta organisaatioilta:

Amnesty International Security Lab

Citizen Lab

Access Now’s Digital Security Helpline

Näillä tiimeillä on kokemusta Pegasus-tapauksista, ja ne voivat auttaa turvallisessa viestinnässä, rikosteknisessä analyysissä ja strategioissa, joiden avulla vaarantuneiden digitaalisten ympäristöjen hallinta saadaan takaisin.

Pegasus mullisti yksityisyyden suojan ja teki pilkkaa ajatuksesta, jonka mukaan henkilökohtaiset laitteet ovat henkilökohtaisia. Kun hallitukset huomasivat, että ne voivat ottaa puhelimen haltuunsa, poimia viestejä, seurata liikkeitä ja kuunnella ilman käyttäjän toimia, valvonta siirtyi uuteen vaiheeseen. NSO Group toistaa harjoitellut väitteensä laillisesta käytöstä ja kansallisesta turvallisuudesta ja käärii kaupallisen vakoiluvälineen laillisuuden kieleen. Hallitukset, joilla on kiiltävät perustuslait ja lehdistönvapauspalkinnot, jonottivat ostaakseen sen ja osoittivat sen sitten kriitikoita, toimittajia ja kilpailijoita vastaan. Ongelma ei ole väärinkäyttö. Ongelma on suunnittelussa. Pegasus rakennettiin valvontaa varten, ja juuri valvonta on se tapa, jolla sitä käytetään.